Wat zijn Browser-in-the-Browser (BitB) aanvallen?

Cybercriminelen hebben een nieuwe manier gevonden om je om de tuin te leiden.

Hiervoor gebruiken ze een zogenaamde browser-in-the-browser (BitB) aanval, waarin ze een browservenster van jouw browser nabootsen op een phishing site.

Op deze manier kunnen ze steeds succesvollere phishing-aanvallen opzetten.

Er zijn gelukkig ook manieren om je hiertegen te wapenen!

Beter goed gejat

Dan slecht ontwikkeld. Door diverse maatregelen zijn phishing-campagnes voor criminelen steeds lastiger om succesvol te maken. Maar doordat vrijwel iedereen tegenwoordig meer en meer cloud- & onlinediensten gebruikt is het nog steeds een zeer aantrekkelijk doel; als je als crimineel tienduizend phishing-berichten de wereld in slingert en 10% daarvan klikt daarop, dan heb je toch al gauw duizend potentiële slachtoffers. Als daarvan dan weer 10% zijn of haar gegevens invult heb je er toch weer honderd accounts buitgemaakt – en dat levert vaak serieus geld op op het darkweb.

Door een valide loginscherm na te bootsen op een verder legitiem uitziende pagina het zo doen lijken dat je moet inloggen op je Microsoft, Google of welk account dan ook.

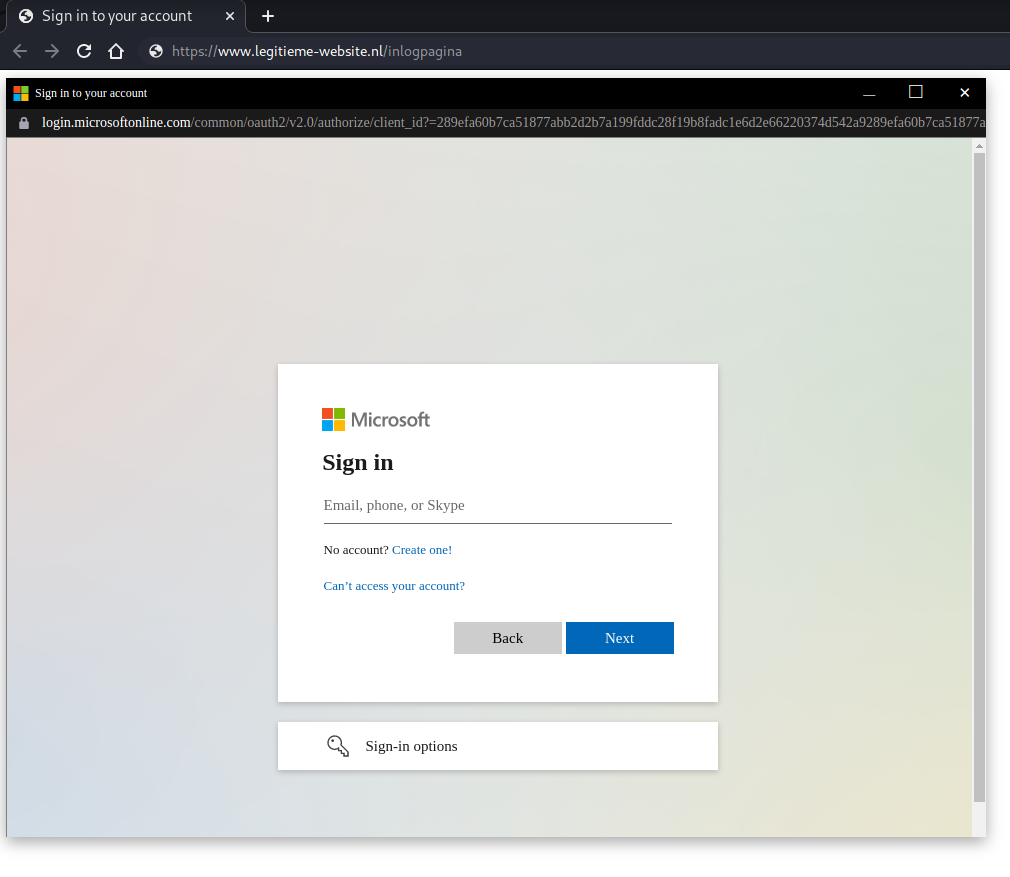

In de afbeelding hierboven zie je helemaal boven in de echte adresbalk en op de webpagina zelf een nagebootst browservenster die lijkt alsof ie naar de echte loginpagina van Microsoft 365 gaat, maar dat is helemaal niet het geval.

Dit is namelijk allemaal nep, tot aan het slotje en de knoppen om het venster te sluiten aan toe. Deze techniek maakt gebruik van iframes om de inhoud van een andere webpagina (de daadwerkelijke phishing-pagina in dit geval) op te halen.

Als je hierin dus je gegevens invult komen ze in de handen van de crimineel terecht, met alle gevolgen van dien.

Wachtwoordmanagers

Als je gebruik maakt van een wachtwoordmanager ben je hier mogelijk tegen beschermd.

Deze zijn namelijk vaak voorzien van een functie om automatisch jouw inloggegevens in te vullen, mits de software de loginpagina als valide herkent. In dit geval is het geen valide pagina dus zal jouw wachtwoordmanager dit niet vullen. Dit kan een signaal zijn dat er iets niet klopt.

Helemaal geen wachtwoorden meer

Naast het gebruik van MFA (Multi-Factor Authentication) is inloggen zónder wachtwoorden nog veel beter.

Door een passkey te gebruiken ben je altijd beschermd tegen phishing-pagina want een passkey (een fysieke token) zal echt alleen maar zijn gegevens afgeven als de website waarop je inlogt geldig en veilig is. Jouw Microsoft-gegevens slaat ie op met een koppeling naar de geldige loginpagina. Klopt de loginpagina niet? Dan herkent jouw passkey dit en zal ie jouw gegevens niet afgeven.

Meer weten?

Meer artikelen

- Kritieke kwetsbaarheid in Linux systemen gevondenIn de veel gebruikte applicatie OpenSSH, die wordt gebruikt om onder andere veilige Secure Shell (SSH) verbindingen op te bouwen, is een kritieke kwetsbaarheid gevonden. Deze kwetsbaarheid wordt regreSSHion genoemd en is enorm risicovol omdat OpenSSH in vrijwel elke Linux-distributie zit en doordat SSH zeer veel gebruikt wordt.

- Dagelijkse checks: een must voor continuïteitIn een wereld waar cyberdreigingen voortdurend evolueren, is het essentieel voor bedrijven om dagelijks kwetsbaarheidschecks uit te voeren om hun systemen en data te beschermen. Deze routinecontroles helpen om zwakke plekken snel te identificeren en aan te pakken voordat ze kunnen worden misbruikt door kwaadwillenden.

- Microsoft waarschuwt voor meerdere kritieke lekkenTijdens de laatste Patch Tuesday van Microsoft, die elke tweede dinsdag van de maand plaatsvindt, heeft Microsoft gewaarschuwd voor meerdere kritieke lekken waarmee kwetsbare systemen kunnen worden overgenomen, waaronder in Microsoft Outlook. In dit artikel vind je informatie over deze lekken en hoe deze opgelost kunnen worden.

- De menselijke factor in digitale veiligheidUit recent onderzoek van onze partner Mimecast is gebleken dat 74% van alle cyberaanvallen veroorzaakt zijn door de menselijke factoren: fouten, gestolen credentials, misbruik van rechten of social engineering. Mede door opkomst van generatieve AI neemt dit steeds meer toe, omdat het daarmee voor de aanvaller makkelijker wordt gemaakt.

- Het belang van regelmatig patchenDe berichten over dat er een nieuw lek gevonden is in een bepaald product, dat kan zowel hard- als software zijn, komen geregeld voor en met goede reden. Vaak zijn dit nieuwe lekken waar actief misbruik gemaakt van wordt gemaakt – met alle risico’s van dien. Dit soort lekken worden vaak ‘zero days’ genoemd, omdat ze heel nieuw zijn er er mogelijk nog geen update voor beschikbaar is.