Wat zijn Browser-in-the-Browser (BitB) aanvallen?

Cybercriminelen hebben een nieuwe manier gevonden om je om de tuin te leiden.

Hiervoor gebruiken ze een zogenaamde browser-in-the-browser (BitB) aanval, waarin ze een browservenster van jouw browser nabootsen op een phishing site.

Op deze manier kunnen ze steeds succesvollere phishing-aanvallen opzetten.

Er zijn gelukkig ook manieren om je hiertegen te wapenen!

Beter goed gejat

Dan slecht ontwikkeld. Door diverse maatregelen zijn phishing-campagnes voor criminelen steeds lastiger om succesvol te maken. Maar doordat vrijwel iedereen tegenwoordig meer en meer cloud- & onlinediensten gebruikt is het nog steeds een zeer aantrekkelijk doel; als je als crimineel tienduizend phishing-berichten de wereld in slingert en 10% daarvan klikt daarop, dan heb je toch al gauw duizend potentiële slachtoffers. Als daarvan dan weer 10% zijn of haar gegevens invult heb je er toch weer honderd accounts buitgemaakt – en dat levert vaak serieus geld op op het darkweb.

Door een valide loginscherm na te bootsen op een verder legitiem uitziende pagina het zo doen lijken dat je moet inloggen op je Microsoft, Google of welk account dan ook.

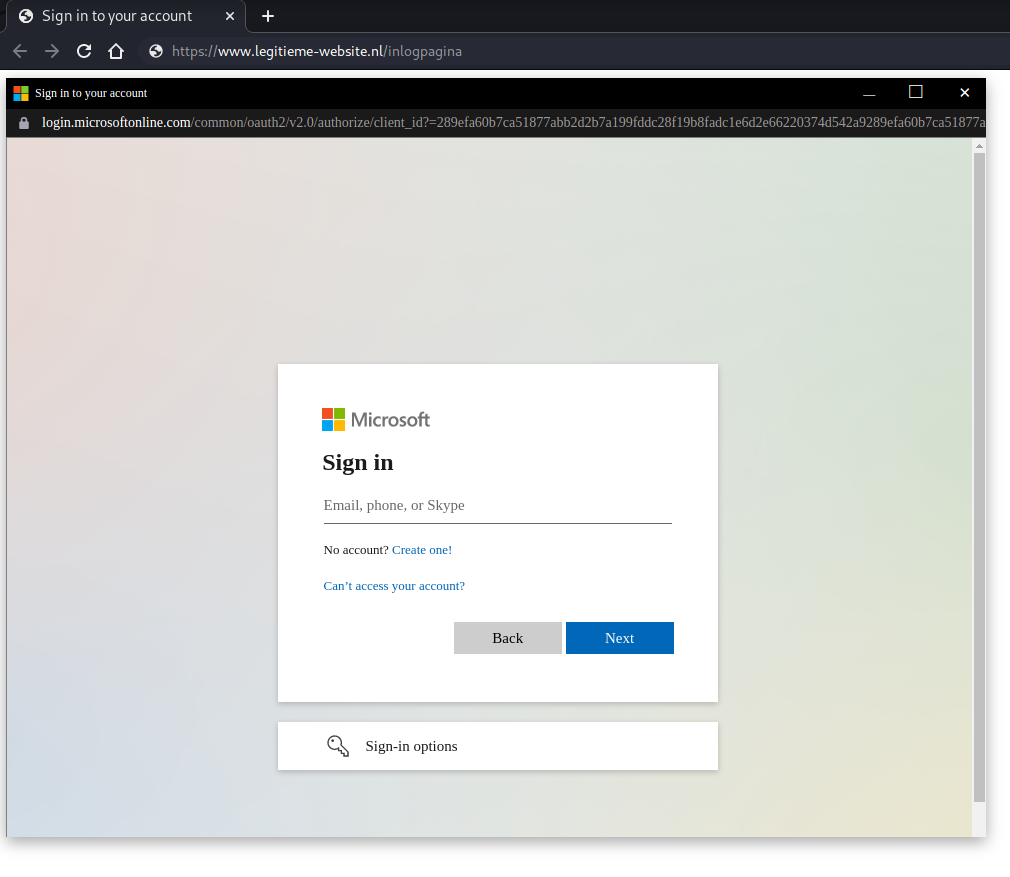

In de afbeelding hierboven zie je helemaal boven in de echte adresbalk en op de webpagina zelf een nagebootst browservenster die lijkt alsof ie naar de echte loginpagina van Microsoft 365 gaat, maar dat is helemaal niet het geval.

Dit is namelijk allemaal nep, tot aan het slotje en de knoppen om het venster te sluiten aan toe. Deze techniek maakt gebruik van iframes om de inhoud van een andere webpagina (de daadwerkelijke phishing-pagina in dit geval) op te halen.

Als je hierin dus je gegevens invult komen ze in de handen van de crimineel terecht, met alle gevolgen van dien.

Wachtwoordmanagers

Als je gebruik maakt van een wachtwoordmanager ben je hier mogelijk tegen beschermd.

Deze zijn namelijk vaak voorzien van een functie om automatisch jouw inloggegevens in te vullen, mits de software de loginpagina als valide herkent. In dit geval is het geen valide pagina dus zal jouw wachtwoordmanager dit niet vullen. Dit kan een signaal zijn dat er iets niet klopt.

Helemaal geen wachtwoorden meer

Naast het gebruik van MFA (Multi-Factor Authentication) is inloggen zónder wachtwoorden nog veel beter.

Door een passkey te gebruiken ben je altijd beschermd tegen phishing-pagina want een passkey (een fysieke token) zal echt alleen maar zijn gegevens afgeven als de website waarop je inlogt geldig en veilig is. Jouw Microsoft-gegevens slaat ie op met een koppeling naar de geldige loginpagina. Klopt de loginpagina niet? Dan herkent jouw passkey dit en zal ie jouw gegevens niet afgeven.

Meer weten?

Meer artikelen

- Coalitieakkoord 2026-2030: wat betekent dit voor cyberveiligheid en digitalisering?Het nieuwe Nederlandse coalitieakkoord bevat voor het eerst een duidelijke focus op digitale autonomie, cybersecurity en technische innovatie (eindelijk!). Daarmee erkent het kabinet dat digitale weerbaarheid geen onderwerp op de achtergrond is, maar onderdeel van nationale strategie en bedrijfsvoering.

- MongoBleed: waarom open MongoDB-servers een structureel risico vormenRecent werd duidelijk hoe groot de impact kan zijn van verkeerd geconfigureerde databases. Onderzoekers zagen actieve exploitatie van de zogenoemde MongoBleed-kwetsbaarheid, waarbij […]

- React2shell: nog veel bedrijven kwetsbaarUit onderzoek van de ShadowServer Foundation blijkt dat de kwetsbaarheid CVE-2025-55182, ook wel React2Shell genoemd, nog te vinden is op meer dan […]

- React2Shell: kritieke React kwetsbaarheidKritieke React/Next.js-kwetsbaarheid: wat je moet weten Recent is een ernstige kwetsbaarheid ontdekt in React Server Components (RSC) en de server-implementatie in Next.js. […]

- Infostealer-malware: het stille risico dat vaak te laat wordt ontdektInfostealer-malware krijgt minder aandacht dan ransomware, maar vormt in veel organisaties een groter en vooral stiller risico. Waar ransomware de boel platlegt […]