Ransomware bende gebruikt webcam om systemen te versleutelen

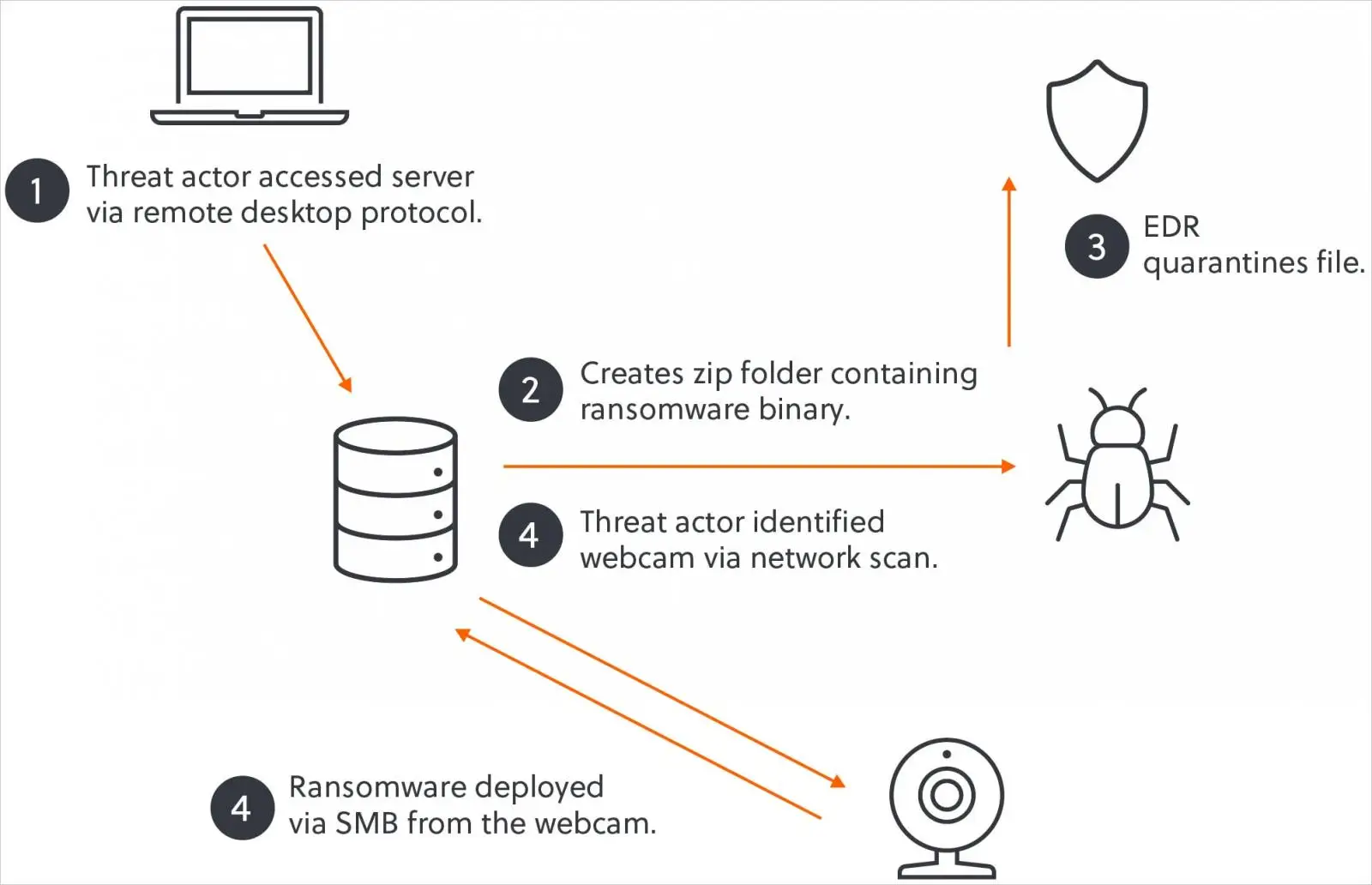

Een ransomware bende genaamd Akira heeft een vrij ongebruikelijke methode gebruikt om ransomware te verspreiden in een netwerk. Hierbij hebben ze een op het netwerk aangesloten webcam ingezet om de ransomware te verspreiden. Hierdoor hebben ze een EDR-oplossing volledig kunnen omzeilen en vrijwel onzichtbaar ransomware kunnen verspreiden.

Remote access

Uit het onderzoek van S-RM blijkt dat de initiële toegang plaatsvond via een Remote Access-oplossing zoals bijvoorbeeld AnyDesk of RDP.

Nadat ze zich toegang hebben verschaft is er zeer waarschijnlijk data van het getroffen bedrijf gestolen om het slachtoffer mee af te persen.

EDR

In eerste instantie heeft de bende zich lateraal verspreid op gebruikelijke manieren zoals RDP om hun payload te verspreiden, maar dit is opgemerkt en geblokkeert door de EDR (Ehanced Detection & Response) van de organisatie.

De bende heeft daarna een vrij ongebruikelijke methode ingezet om alsnog de payload te verspreiden.

Webcam

Vanaf het gecompromitteerde systeem hebben ze de ransomware payload verplaatst naar een slecht beveiligde webcam die op het netwerk was aangesloten.

Doordat deze webcam Linux als OS draaide kon deze gebruikt worden als punt voor verdere verspreiding van de malware.

EDR omzeilt door SMB

Door de ransomware payload niet op de endpoints uit te voeren maar op de webcam konden ze volledig buiten het zicht blijven van de EDR-oplossing.

Hierbij maakten ze via SMB verbinding met de endpoints en servers in het netwerk om zo via het netwerk alsnog de data te kunnen versleutelen.

Segmentatie

In deze case wordt het belang onderstreept van het scheiden van devices binnen netwerken. In dit geval is het altijd aan te raden om IoT (Internet of Things) devices zoals webcams, maar ook bijvoorbeeld airco’s af te schermen een apart (virtueel) netwerk zodat ze nergens anders verbinding mee kunnen maken als het Internet, zeker nu dit soort apparaten slimmer worden en vaak een Linux-variant draaien en in feite een kleine computer zijn.

Meer weten of benieuwd hoe we jouw organisatie kunnen verbeteren?

Hier kunnen we je bij helpen! We kunnen een risico analyse doen om in kaart te brengen waar de grootste risico’s zitten. Ook met de resultaten van een simulatie kunnen we altijd helpen.

Meer weten? Neem contact met ons op!

Meer artikelen

- Coalitieakkoord 2026-2030: wat betekent dit voor cyberveiligheid en digitalisering?Het nieuwe Nederlandse coalitieakkoord bevat voor het eerst een duidelijke focus op digitale autonomie, cybersecurity en technische innovatie (eindelijk!). Daarmee erkent het kabinet dat digitale weerbaarheid geen onderwerp op de achtergrond is, maar onderdeel van nationale strategie en bedrijfsvoering.

- MongoBleed: waarom open MongoDB-servers een structureel risico vormenRecent werd duidelijk hoe groot de impact kan zijn van verkeerd geconfigureerde databases. Onderzoekers zagen actieve exploitatie van de zogenoemde MongoBleed-kwetsbaarheid, waarbij […]

- React2shell: nog veel bedrijven kwetsbaarUit onderzoek van de ShadowServer Foundation blijkt dat de kwetsbaarheid CVE-2025-55182, ook wel React2Shell genoemd, nog te vinden is op meer dan […]

- React2Shell: kritieke React kwetsbaarheidKritieke React/Next.js-kwetsbaarheid: wat je moet weten Recent is een ernstige kwetsbaarheid ontdekt in React Server Components (RSC) en de server-implementatie in Next.js. […]

- Infostealer-malware: het stille risico dat vaak te laat wordt ontdektInfostealer-malware krijgt minder aandacht dan ransomware, maar vormt in veel organisaties een groter en vooral stiller risico. Waar ransomware de boel platlegt […]