Quishing – een nieuwe dreiging in de wereld van oplichting

In een tijdperk waarin technologie en communicatie naadloos zijn geïntegreerd in ons dagelijks leven, evolueren ook de tactieken van oplichters.

Een van de nieuwste en meest verontrustende vormen van oplichting is “quishing,” een term die is afgeleid van de woorden “quick” en “phishing.”

Wat is quishing?

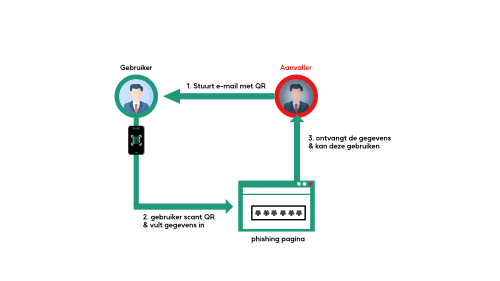

Met quishing worden legitiem ogende (of zelfs legitieme) e-mails met daarin alleen een QR-code massaal naar een groot aantal adressen gestuurd. Deze berichten bevatten verder geen tekst, komen vaak van een gecompromitteerd valide e-mailadres (een account wat is overgenomen) en zijn dus enorm lastig te detecteren voor beveiligingsoplossingen.

In sommige gevallen worden in deze e-mails zelfs notificaties van beveiligingsoplossingen nagemaakt en wordt de gebruiker wijs gemaakt dat er een nieuwe “multi-factor app” geïnstalleerd moet worden, het enige wat ze nog even moeten doen is de code scannen om het proces af te ronden – aangezien vrij veel MFA oplossingen deze methodiek hanteren is dit voor gebruikers soms een bekend proces.

Hoe gaat het te werk?

Zodra de gebruiker de QR-code scant wordt er een browser geopend die navigeert naar een phishing-pagina met een niet van echt te onderscheiden login-pagina van bijvoorbeeld Microsoft 365.

Wanneer de gebruiker hier zijn of haar e-mailadres & wachtwoord invult komen deze gegevens in de handen van de aanvaller en worden ze vaak opgeslagen.

In sommige gevallen hebben we gezien dat het gecompromitteerde account wordt gebruikt om de QR-code verder te verspreiden naar de gehele contactenlijst – met alle gevolgen van dien.

Wat is er tegen te doen?

Voor traditionele(re) e-mailbeveiliging is dit technisch een lastig probleem om op te lossen, er zit vrijwel geen tekst in de e-mail en de link waarnaar de QR-code verwijst is, zonder de juiste technische oplossingen, zeer lastig te herhalen.

De belangrijkste maatregel die genomen kan worden is het opleiden van gebruikers door middel van awareness training(en), hierin wordt men geleerd deze aanvallen te herkennen en de code niet te scannen en/of niet in te loggen wanneer daarom gevraagd wordt.

Meer artikelen

- Sterke toename van ‘ClickFix’-aanvallenDe digitale wereld is continu in beweging, en helaas geldt dat ook voor cybercriminelen. In 2025 zien we een opvallende toename van een nieuwe vorm van social engineering: ClickFix.

- Eén op de vier ransomware-slachtoffers krijgt data niet terug na betalingUit een rapport van cybersecuritybedrijf Delinea is gebleken dat één op de vier slachtoffers van ransomware de data niet of niet helemaal terug heeft gekregen na het betalen van het losgeld.

- Politie haalt veelgebruikte malware-tool offlineDe politie heeft de malware-testdienst AVCheck offline gehaald, waarmee cybercriminelen hun software onzichtbaar maakten voor antivirusprogramma’s. Deze actie, onderdeel van een internationale operatie, verstoort de verspreiding van malware en voorkomt nieuwe slachtoffers.

- Microsoft maakt nieuwe accounts standaard wachtwoordloosMicrosoft maakt nieuwe accounts standaard wachtwoordloos, waarbij gebruikers inloggen via passkeys, biometrie of verificatiecodes.

- Amerikaanse overheid stopt financiering van MITREDe Amerikaanse non-profit organisatie MITRE, vooral bekend van het CVE-programma (Common Vulnerabilities & Exposures) wat één van de steunpilaren van de cybersecurity-industrie is heeft bekend gemaakt dat met ingang van 16 april de Amerikaanse overheid stopt met het financieren van dit programma.