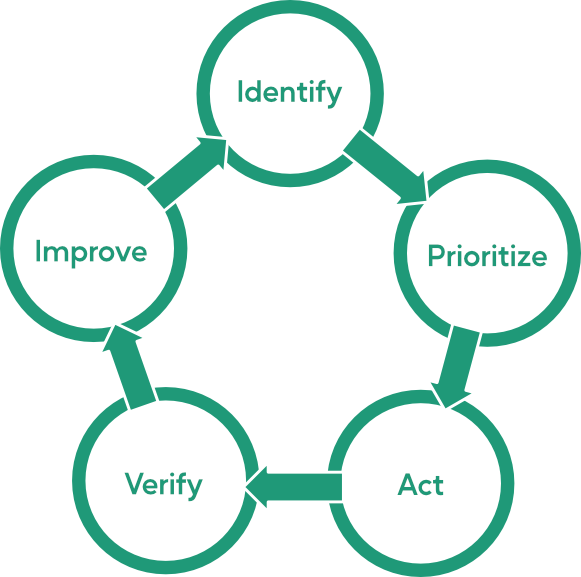

De 5 stappen van het managen van kwetsbaarheden

Voor veel organisaties is het nog onbekend terrein maar een essentieel begin in het verbeteren van de weerbaarheid: het managen van kwetsbaarheden ofwel “vulnerability management”. Met deze vijf stappen kun je effectief en proactief de kwetsbaarheden in kaart brengen, de prioriteit ervan in kaart brengen en natuurlijk oplossen.

Vijf stappen

Het effectief in kaart brengen van kwetsbaarheden vindt doorgaans plaats in vijf stappen en is een proces wat periodiek herhaald moet worden om écht effect te hebben, de kwetsbaarheden veranderen naar mate de tijd vordert natuurlijk ook mee en elke fase van een organisatie brengt z’n eigen kwetsbaarheden en risico’s met zich mee. In dit artikel leggen we de 5 stappen kort uit.

Stap 1: Identificeren (identify)

Voordat je iets kunt oplossen moet je natuurlijk eerst weten wat je moet oplossen.

Belangrijk hierbij is dat er niets wordt uitgesloten, in deze stap moet er zoveel mogelijk informatie worden verzameld om te voorkomen dat je iets mist of over het hoofd ziet. Dit kan door middel van analyse van configuratie of processen, door eventuele broncode te auditen of door het inzetten van een vulnerability scanner die (geautomatiseerd) lekken in systemen of software kan detecteren.

Stap 2: Prioriteren (prioritize)

In deze stap is het zaak om de verzamelde gegevens uit stap 1 te gaan organiseren op basis van prioriteit. Dit kan prioriteit op basis van technische eisen zijn of gebaseerd op de business. Als er bijvoorbeeld een kwetsbaarheid is gevonden in een financieel systeem wat niet direct benaderbaar is vanaf het Internet kan dat alsnog een hoge prioriteit krijgen. Ook belangrijk hierbij is het aanhouden van een gestandardiseerde maatstaf zoals het Common Vulnerability Scoring System (CVSS):

Stap 3: Handelen (act)

Hierbij worden de lekken simpelweg gedicht of op een andere manier gemitigeerd om te zorgen dat de kwetsbaarheid opgelost wordt. Dat kan, afhankelijk van het soort lek/kwetsbaarheid/systeem/eisen, natuurlijk op veel verschillende manieren en het is dan ook zaak om in de voorbeidingen hierin de juiste stakeholders aan te laten haken.

Stap 4: Controle (verify)

Nu de kwetsbaarheden in stap 3 zijn opgelost is het zaak om ze te controleren door in feite vanaf stap 1 opnieuw te beginnen. Als de kwetsbaarheden die eerder opgelost zouden moeten zijn terugkomen weet je dat er iets niet goed gegaan is en er opnieuw naar gekeken moet worden. Door dit proces iteratief uit te voeren kun je altijd controleren en verifiëren dat de kwetsbaarheid ook daadwerkelijk verholpen is.

Stap 5: Verbeteren (improve)

Heel belangrijk in deze processen is om constant kritisch te zijn: op de methodes of technieken die worden gebruikt om de kwetsbaarheden te identificeren maar ook om ze op te lossen. Het is dus zaak om regelmatig de stakeholders bij elkaar te hebben en te evalueren wat de lessons learned zijn. Hierdoor kan het proces worden verbeterd wat er natuurlijk weer voor zal zorgen dat de organisatie nog beter beveiligd wordt.

Meer weten of benieuwd hoe bestendig jouw organisatie is?

Hier kunnen we je bij helpen! We kunnen een risico analyse doen om in kaart te brengen waar de grootste risico’s zitten.

Meer weten? Neem contact met ons op!

Meer artikelen

- Coalitieakkoord 2026-2030: wat betekent dit voor cyberveiligheid en digitalisering?Het nieuwe Nederlandse coalitieakkoord bevat voor het eerst een duidelijke focus op digitale autonomie, cybersecurity en technische innovatie (eindelijk!). Daarmee erkent het kabinet dat digitale weerbaarheid geen onderwerp op de achtergrond is, maar onderdeel van nationale strategie en bedrijfsvoering.

- MongoBleed: waarom open MongoDB-servers een structureel risico vormenRecent werd duidelijk hoe groot de impact kan zijn van verkeerd geconfigureerde databases. Onderzoekers zagen actieve exploitatie van de zogenoemde MongoBleed-kwetsbaarheid, waarbij […]

- React2shell: nog veel bedrijven kwetsbaarUit onderzoek van de ShadowServer Foundation blijkt dat de kwetsbaarheid CVE-2025-55182, ook wel React2Shell genoemd, nog te vinden is op meer dan […]

- React2Shell: kritieke React kwetsbaarheidKritieke React/Next.js-kwetsbaarheid: wat je moet weten Recent is een ernstige kwetsbaarheid ontdekt in React Server Components (RSC) en de server-implementatie in Next.js. […]

- Infostealer-malware: het stille risico dat vaak te laat wordt ontdektInfostealer-malware krijgt minder aandacht dan ransomware, maar vormt in veel organisaties een groter en vooral stiller risico. Waar ransomware de boel platlegt […]